Zero Trust als Modell für moderne IT-Sicherheit

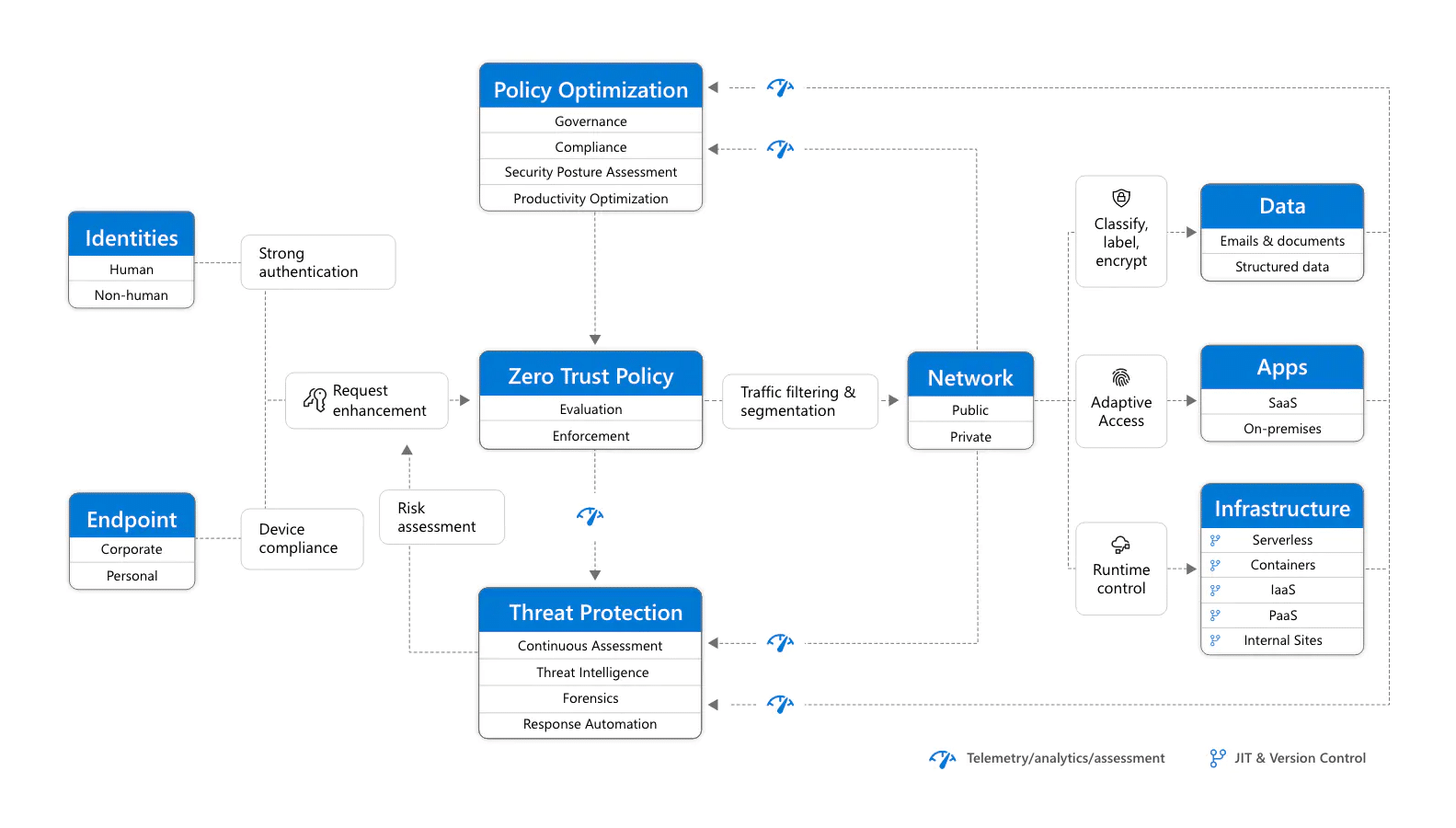

Zero Trust ist das zentrale Modell der Cybersecurity. Keine erfolgreiche, moderne Sicherheitsarchitektur kommt ohne es aus. Es fließt deshalb in Sicherheitslösungen für jeden Bereich der IT-Umgebung ein und sollte in allen Unternehmen beachtet werden. Ein kurzer Überblick zu Zero Trust:

Wichtigster Grundsatz: „Vertraue niemandem, verifiziere jeden!“

Identitäten, E-Mails, Websites: In der digitalen Welt muss nichts so sein, wie es scheint – und eine Firewall bietet davor keinen ausreichenden Schutz. Deshalb wird nach Zero Trust alles so behandelt, als käme es aus einem offenen Netzwerk. Nichts wird als gegeben genommen, alles wird nochmals überprüft. Hierfür werden drei Schritte genutzt:

- Authentifizierung: Kann sich der User als der ausweisen, der er vorgibt zu sein?

- Autorisierung: Ist der User berechtigt, auf eine Ressource zuzugreifen?

- Verschlüsselung: Sind bzw. werden Daten beim Versenden ausreichend verschlüsselt?

Alle drei Schritte zusammen sind die Grundlage für Zero Trust. Business Intelligence und Analytics helfen dabei, Anomalien im User-Verhalten in Echtzeit zu erkennen und so Angriffe abzuwehren. Für eine gute Sicherheitsarchitektur bedeutet dies:

- Fortlaufende Analyse: Alle Datenpunkte sollten durch Authentifizierung und Autorisierung geschützt sein. Das umfasst neben Identitäten, Standorten, Devices auch die Datenklassifizierung, registrierte Anomalien, Services oder Workloads.

- Just-in-Time/Just-Enough-Access (JIT/JEA): User sollten nur so viel und so lange Zugriff zu Daten erhalten, wie es für die Erfüllung ihrer Aufgaben notwendig ist. Dieser „least privilege access“ schützt davor, dass zu viele Nutzer*innen Zugriff auch sensible Daten haben.

- Mikrosegmentierung: Auch die beste Abwehr kann nicht garantieren, dass Angriffe nicht doch erfolgreich sind. Deshalb müssen diese rechtzeitig erkannt und zügig eingedämmt werden. Mikrosegmentierung bremst Attacken aus, indem es Zugriffe immer nur auf sehr kleine Bereiche erlaubt. End-to-End-Verschlüsselung und Analytics unterstützen hier die rasche Bedrohungsabwehr.

Um Zero Trust erfolgreich umzusetzen, braucht es einen entsprechenden Ansatz für die Bereiche Identitäten, Endpunkte, Apps, Daten, Infrastruktur und Netzwerke. Das bedeutet im Einzelnen:

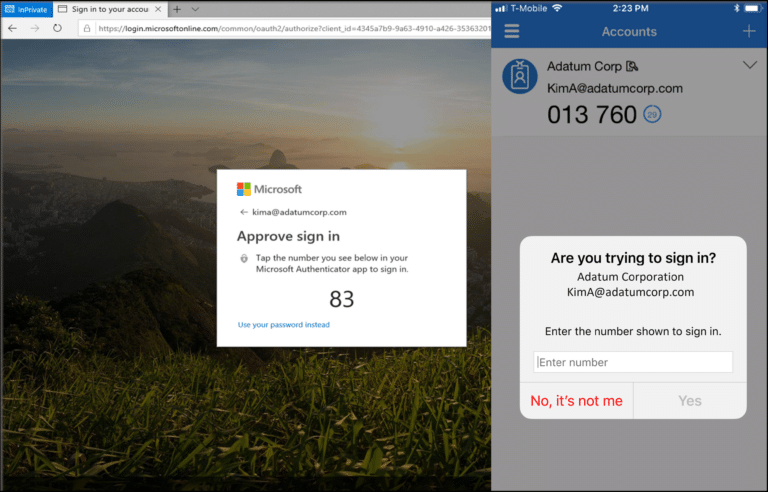

Schlüssel zur Sicherheit: Multi-Faktoren-Authentifizierung

Die meisten Sicherheitsverletzungen basieren heute auf dem Diebstahl von Zugriffsdaten. Eine klare Authentifizierung der User durch eine Multi-Faktoren-Authentifizierung (MFA), bevor sie auf das Unternehmensnetzwerk zugreifen können, ist heute deshalb unerlässlich. Das Hauptprodukt bei Microsoft ist dafür Azure Active Directory mit Cloud Knox Permissions Management. Damit die Authentifizierung trotzdem nicht die Arbeitsprozesse stört, erlaubt etwa Microsoft Azure Authenticator App, über mehrere Geräte hinweg dem einzelnen User Zugriff auf die für ihn freigegebenen Ressourcen. Dieses Prinzip wird „Single Sing-On“ (SSO) genannt. Ziel ist es, irgendwann das Passwort – eines der größten Sicherheitsrisiken – ganz abzuschaffen.

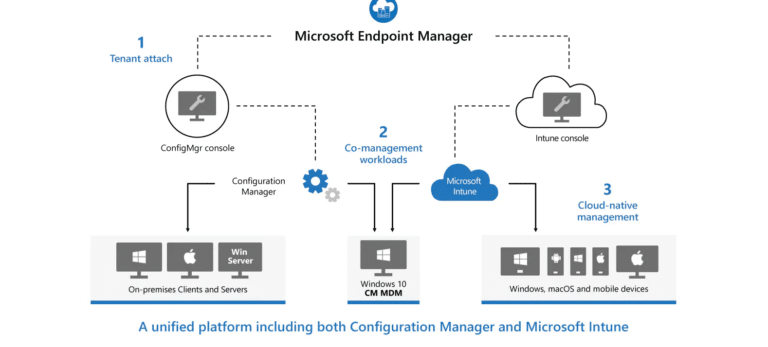

Endpunkt-Sicherheit

Endpunkte sind neuralgische Stellen für die IT-Sicherheit, denn hier bieten sich für Angreifer immer wieder Lücken, um ins System einzudringen. Devices, aber auch User und Anwendungen brauchen deshalb gut geschützte Endpunkte, ohne dass dadurch die Abläufe verzögert oder behindert werden. Microsoft bündelt alle dafür nötigen Funktionen in seinem Endpoint Manager als einheitlicher Verwaltungsplattform.

Apps als Sicherheitsrisiko im Blick behalten

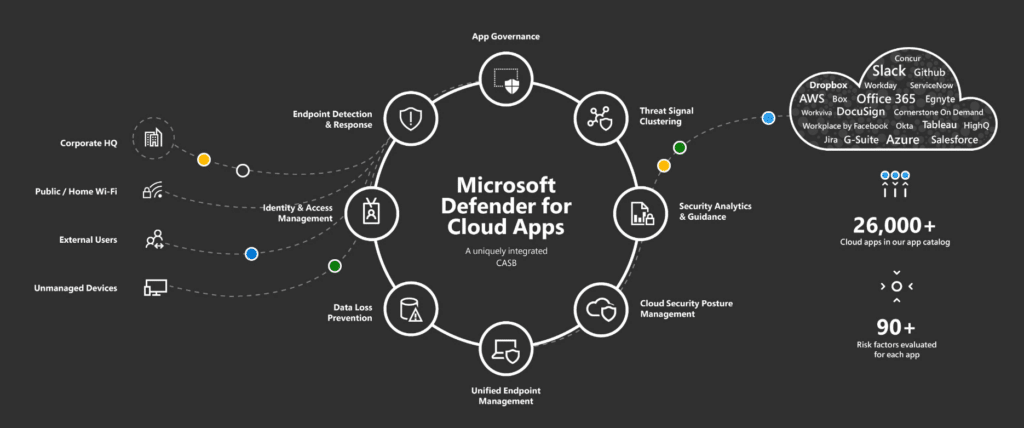

Schatten-IT umfasst vor allem eine Vielzahl an Apps, die bei Usern auf verschiedenen Geräten im Einsatz sind. Sie können ein Tor für Attacken darstellen, wenn sie nicht konsequent von der Sicherheitsarchitektur abgedeckt werden. Die Strategie von Microsoft heißt hier Multi-Cloud. Damit ist ein umfassender Schutzschirm, auch für Ressourcen und Anwendungen, die nicht in den Microsoft-Clouds liegen, gemeint. Die Kernlösungen hierfür sind Microsoft Defender for Cloud und Microsoft Defender for Cloud Apps.

Datenschutz nicht vergessen

In jedem Unternehmen fallen viele Daten an – und diese müssen immer besser geschützt werden. Ein datengesteuerter Ansatz mit Business Intelligence ist hier besonders effektiv. Entsprechende Lösungen erlauben es, vorhandene Daten zu klassifizieren und zu kennzeichnen. So können Daten automatisch richtig verschlüsselt und nach Firmenrichtlinien vor unerlaubten Zugriffen geschützt werden. Bei Microsoft deckt die Microsoft Purview-Familie (Information Protection, Datenlebenszyklusverwaltung & Data Loss Prevention) diesen Bereich ab.

Infrastruktur vor Angriffen sichern

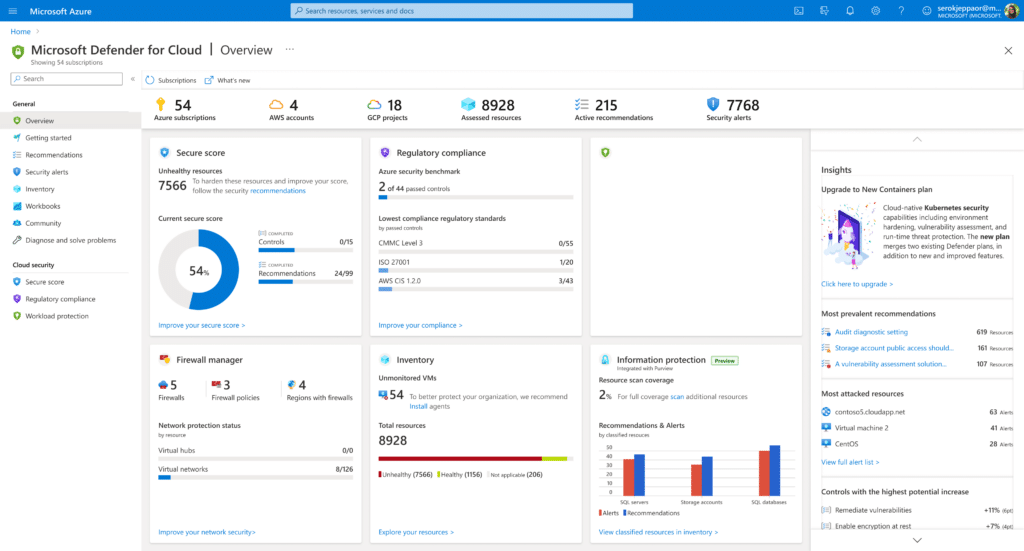

Bewegen sich Angreifer durch die IT-Infrastruktur, hinterlassen sie Spuren. Moderne Lösungen wie Microsoft Defender for Clouds können diese Spuren, etwa Anomalien, erkennen und Angriffe entdecken. Aber sie gehen noch weiter: Sie erkennen automatisch riskantes Verhalten von Usern und blockieren es, u. a. über das Prinzip „least privilege access“.

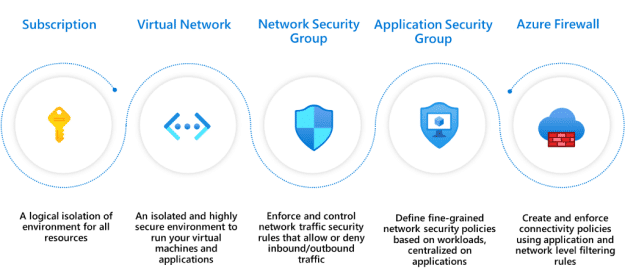

Sicherheit von Netzwerken erhöhen

Auch innerhalb des eigenen Netzwerks müssen Geräte und Nutzer*innen geschützt werden, etwa durch eine verschlüsselte interne Kommunikation. Lösungen wie z. B. Azure-Dienste, die hier Richtlinien umsetzen und überwachen, Mikrosegmentierung und eine Bedrohungserkennung in Echtzeit helfen dabei, Eindringlinge im System auszubremsen und so den Schaden zu begrenzen.

Zero Trust in der Praxis

Mit Zero Trust werden in der gesamten IT-Umgebung Angriffsflächen strategisch abgebaut und Angreifer schnell erkannt und blockiert. Das Modell ist damit die optimale Antwort auch auf komplexe Attacken. Um Zero Trust im eigenen Unternehmen konsequent umzusetzen, braucht es aber ein klare Planung und einen realistischen Blick auf die eigenen Risiken. Die Skaylink bietet Analysen und Assessments an, um Kunden hier zu helfen, einen Security-Fahrplan zu erstellen. Melden Sie sich gern bei uns zum Thema!