Expert Consultant

In der heutigen digitalen Welt ist es von entscheidender Bedeutung, Ihre Arbeitsumgebung mit den richtigen Werkzeugen zu schützen. Abgeleitet aus den Anforderungen unserer Kunden haben wir deshalb unsere Red-Tenant-Architektur entwickelt. Sie bietet umfassende Sicherheitsmaßnahmen, um Ihre sensiblen Daten und administrativen Aufgaben zu schützen. Durch den Einsatz von Privileged Access Workstations (PAWs) und anderen fortschrittlichen Sicherheitslösungen können Sie das Risiko unbefugter Zugriffe und Datenverluste erheblich reduzieren. Schützen Sie Ihre Umgebung und stellen Sie sicher, dass Ihre IT-Infrastruktur und Microsoft-Umgebung den höchsten Sicherheitsstandards entspricht.

In diesem Blog stellen wir Ihnen die wichtigsten Bestandteile des Skaylink Red Tenants kurz vor:

Was ist ein Red Tenant?

Der Red Tenant bietet eine sichere Arbeitsumgebung für Administrator*innen und privilegierte Benutzer*innen durch Privileged Access Workstations (PAWs), die sensible Aufgaben schützen und unbefugte Zugriffe sowie Datenverluste minimieren. Darüber hinaus wird dediziert das lokale Active Directory ausschließlich über die Red-Tenant-Architektur verwaltet.

Angreifer*innen zielen auf hochprivilegierte Benutzer*innen und administrative Endpunkte ab, um maximalen Schaden zu verursachen. Viele Unternehmen lassen Benutzer*innen mit weitreichenden Rechten auf ungesicherten Endgeräten arbeiten, was das Risiko erhöht. Durch den Einsatz separater administrativer Endgeräte und einer geschützten Infrastruktur (Red Tenant) lässt sich das Risiko von Angriffen deutlich reduzieren.

Ziel ist es, dass PAWs in Zusammenspiel mit dem Red Tenant einen eingeschränkten Zugriff ausschließlich auf die Tier 0-Systeme haben, sodass einzig administrativen Aufgaben nachgegangen wird. Hierbei wird in diesem Zusammenhang auf nicht relevante administrative Tools verzichtet.

Das Ergebnis ist eine speziell gehärtete Azure-Umgebung, die privilegierte Benutzer*innen und kritische Ressourcen schützt:

- Schutz privilegierter Identitäten: Isolierung von Benutzerkonten, um Risiken bei Kompromittierung zu minimieren

- Schutz kritischer Ressourcen: Sicherheit für wichtige Dienste wie Domänencontroller

- Zero-Trust-Prinzipien: Alle Benutzer*innen und jede Ressource werden als Risiko betrachtet, bis das Gegenteil bewiesen ist.

- Risikoisolation: Der Red Tenant bleibt auch bei Kompromittierung des Kunden-Tenants sicher.

- Hochrisikoszenarien: Besonders wichtig für sicherheitskritische Bereiche

Was ist eine Privileged Access Workstation?

Die Absicherung administrativer Endgeräte ist ein zentraler Bestandteil eines effektiven Sicherheitskonzepts für privilegierte Zugriffe. Auf Basis von „Tiering Models“ trennen und bewerten wir privilegierte Berechtigungen nach klar definierten administrativen Ebenen – die Grundlage für den Einsatz einer sicheren Admin Workstation.

PAWs sind sichere, speziell konfigurierte Computersysteme, die verwendet werden, um sensible administrative Aufgaben zu schützen und zu verwalten. Sie sind durch folgende Merkmale/Eigenschaften gekennzeichnet:

Isolation:

- Abgeschottet vom Netzwerk für maximale Sicherheit

Eingeschränkter Zugang:

- Nur autorisierte Administrator*innen erhalten Zugriff auf die PAW

Minimale Software:

- Optimiert für essenzielle Tools und Anwendungen

- Secure Installation Framework für PAW und Tier 0-Maschinen

(Clean Source mit Hash-Validierung)

Erweiterte Sicherheit:

- Robuster Endpunktschutz und Schutz vor Datenverlust

Sicherer Start & Verschlüsselung:

- Gewährleistung der Systemsicherheit und Datensicherheit

Multi-Faktor-Authentifizierung (MFA):

- Nur Passwordless wird zugelassen (Windows Hello for Business)

- Zusätzliche Sicherheitsschicht für den Zugriff (FIDO2)

Protokollierung & Überwachung:

- Detaillierte Aktivitätsüberwachung zur Sicherheitskontrolle

Sicherheit durch Intune

Durch die Integration der Intune-Konfiguration werden privilegierte Geräte im Red Tenant geschützt, sodass Sicherheitsstandards eingehalten werden.

Wichtige Compliance-Policies

- Richtlinienkonformität: Anforderungen wie Gerätesperren und Datenverschlüsselung

- Automatisierte Checks: Regelmäßige Compliance-Überprüfungen mit automatisierten Maßnahmen

- Integration mit Sicherheitsdiensten: Verbindung zu Microsoft Defender für umfassenden Schutz

- Monitoring: Echtzeit-Überwachung des Compliance-Status

Einheitliche Einstellungen

- Konfigurationsprofile ermöglichen die Standardisierung von Geräteinstellungen und Sicherheitsrichtlinien sowie der Härtung von Clients

Windows Update für Business

- Verwaltung von Windows-Updates und Treiber über Update-Ringe hält Geräte aktuell

Defender for Endpoint

- Defender for Endpoint bietet proaktiven Schutz und automatisierte Sicherheitsmaßnahmen

Zugangskontrolle

- Conditional Access Policies ermöglichen kontrollierten Zugriff auf Unternehmensressourcen

Zielarchitektur

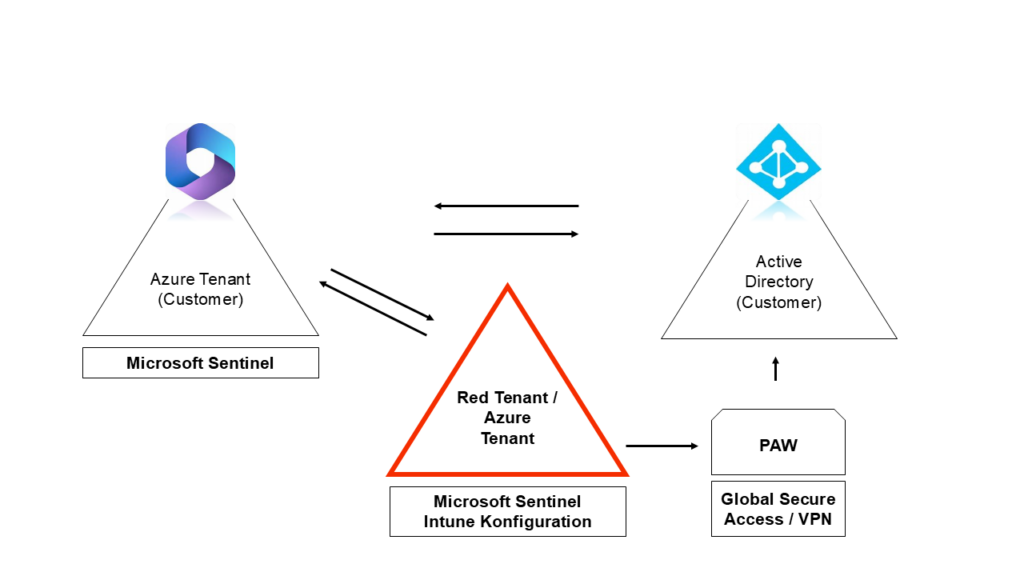

Der Managed Red Tenant wird kontinuierlich mit Microsoft Sentinel überwacht, wobei wir auf weitere Microsoft Security-Lösungen setzen, um eine lückenlose Überwachung und Monitoring zu gewährleisten. Durch ein zielorientiertes Einsetzen der zur Verfügung stehenden Microsoft-Lösungen können Administrator*innen sicher privilegierten Aufgaben nachgehen.

Diese Konfiguration ermöglicht eine konsistente Implementierung von Sicherheitsmaßnahmen bei gleichzeitiger Beibehaltung der zentralisierten Verwaltung

Microsoft Solutions im Einsatz:

Azure Arc

- Onboarding aller Tier 0-Systeme mit dem Azure Connected Machine Agent

Azure Backup

- Einbindung aller Tier 0-Maschinen für Azure Backup und Erstellung einer Backup-Variante, die den Anforderungen des Kunden entspricht

Azure Update Management

- Onboarding aller Tier 0-Maschinen zum Azure Update Management und Erstellung mehrerer Update-Wellen zur Verteilung von Updates gleichartiger Maschinen

Defender for Identity

Einrichtung von Defender for Identity in einem Forest mit maximal fünf Domänencontrollern

Einrichtung von Audit Policies und Gruppenrichtlinien in einer Domäne

Global Secure Access

Um einen sicheren Zugriff von administrativen Endpunkten auf Ressourcen zu gewährleisten, setzt unsere Architektur auf Global Secure Access. Auf Kundenwunsch können auch andere PAM-Systeme oder VPN Clients verwendet werden.

Microsoft Entra Internet Access und Microsoft Entra Private Access bilden zusammen die Security Service Edge-Lösung (SSE) von Microsoft. Global Secure Access ist der standardisierte Begriff, der sowohl für Microsoft Entra Internet Access als auch für Microsoft Entra Private Access verwendet wird.

Microsoft Entra Internet Access sichert den Zugang zu Microsoft 365, SaaS und öffentlichen Internetanwendungen. Es bietet Sicherheit und verhindert die Wiederverwendung von gestohlenen Token.

Microsoft Entra Private Access ermöglicht den sicheren Zugriff auf interne Netzwerkressourcen ohne VPNs. Es basiert auf einer Zero-Trust-Netzwerkarchitektur und ermöglicht granulare Zugriffskontrollen.

Wenn eine Red-Tenant-Lösung auch für Ihr Unternehmen von Interesse ist, nehmen Sie gerne Kontakt zu uns auf.

Das könnte Sie auch interessieren

- Blog

- Blog

- Blog