Und plötzlich geht nichts mehr! Eine Cyberattacke hat die Systeme des eigenen Unternehmens lahmgelegt. Dabei ist es egal, ob die Daten verschlüsselt, exfiltriert oder Sicherungskopien unbrauchbar gemacht wurden: Der Schaden ist groß, der damit verbundene Ärger kann sich lange hinziehen. Ein Angriff kann dabei manchmal über Monate unbemerkt vorbereitet worden sein, bevor die eigentliche Attacke startet. Das heißt, die Angreifer*innen sitzen schon seit längerem verborgen im eigenen System und haben Einsicht sowie Kontrolle über viele Tools, Apps und Konten. Nun gilt es, schnell und strategisch vorzugehen, um nicht die gesamte Infrastruktur zu verlieren. Der Weg heißt Compromise Recovery:

Kontrolle zurückgewinnen – und langfristig behalten!

Compromise Recovery bedeutet, einer Organisation nach einer Infiltrierung ihrer Systeme die Kontrolle über ihre Umgebung so zurückzugeben, dass sie sie dauerhaft behält. Dies wird in der Regel dadurch erreicht, dass etliche Sicherheitseinstellungen, Arbeitsabläufe und Nutzungsgewohnheiten geändert werden. Innerhalb kürzester Zeit muss dabei oft nachgeholt werden, was zuvor lange Zeit versäumt wurde. Eine Herausforderung, auch für die Administrator*innen der betroffenen Organisation. Sie müssen meist ihre Arbeitsweise umstellen und besser verstehen, wo es im System besonders gefährdete Bruchstellen gibt.

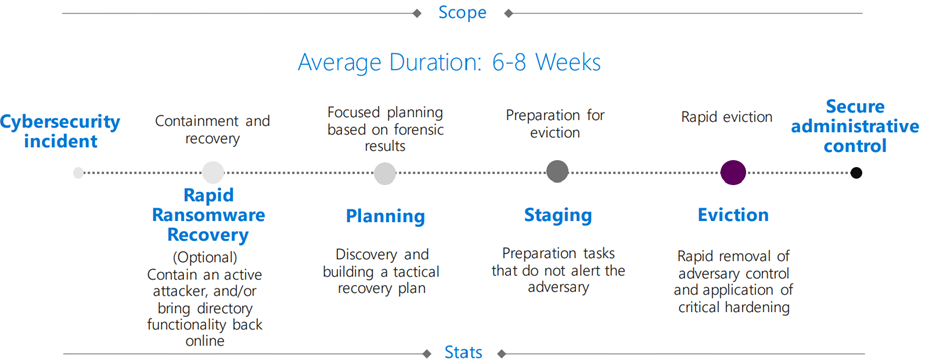

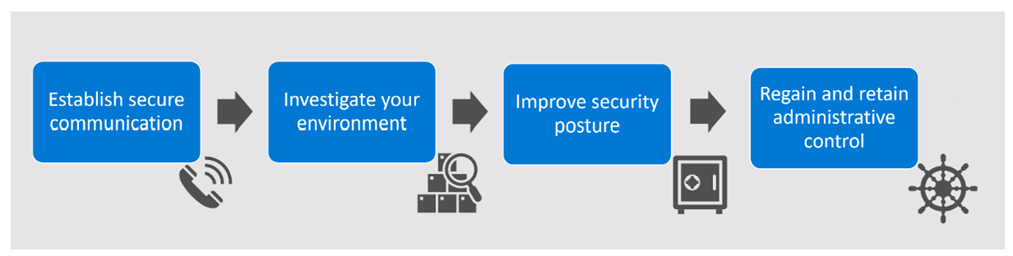

Bei Compromise Recovery ist der wichtigste erste Schritt immer, die Authentifizierung-Services wiederherzustellen und die Auswirkungen von z. B. Ransomware zu begrenzen. So gehen unsere Expert*innen in der Regel vor:

Strategie gewinnt: Angreifer*innen überwachen & rasch entfernen

Sind Angreifer*innen bereits im System, ist es zunächst wichtig, von ihnen unbemerkt zu verstehen, wie sie hereinkamen, wo sie bereits sitzen und was genau sie tun. Erst dann können sie in einer raschen Aktion entfernt und dauerhaft ausgesperrt werden. Erfolgreiches Compromise Recovery basiert daher auf vier Säulen:

- Umfang der Kompromittierung erfassen, etwa indem Reaktionen auf Vorfälle und Risikoindikatoren erfasst und ausgewertet werden

- Angreifer*innen mithilfe passender Threat-Protection-Produkte taktisch überwachen

- Systeme durch geeignete Kontrollen abhärten, um die Angriffsfläche von User*innen mit hochprivilegierten Zugriffen zu verringern und so zu verhindern, dass die Angreifer*innen erneut die Kontrolle übernehmen

- Angreifer*innen aus den Systemen schnell vertreiben bei zeitgleicher Bereitstellung neu aufgebauter Systeme

Das Segmentieren der Systeme ist dabei essenziell. Die Priorisierung ist einfacher und neue Systeme können passgenau vorbereitet werden. Die Administration mit ihren Prozessen und Abläufen hat dabei stets Priorität 1: Hier wollen Angreifer*innen unbedingt hineingelangen, um möglichst umfängliche Kontrolle zu haben. Und bei einer erfolgreichen Attacke ist die Administration in der Regel bereits infiltriert.

Um zukünftige Angriffe zu verhindern, ist es wichtig, geeignete Monitoring-Tools einzuführen und entsprechend zu schulen. Nur so können die Verantwortlichen im Unternehmen Risiken erkennen und lernen, worauf sie achten müssen. Dies kann im Compromise Recovery mit einer Analyse des Angriffs und der taktischen Überwachung der Angreifer*innen verbunden sein. So lernen Administrator*innen direkt, weshalb die Attacke erfolgreich war – und wie man in Zukunft für Angreifer*innen möglichst unattraktiv wird, z. B. durch Multifaktor-Authentifizierung.

Hilfe im Worst Case mit nachhaltigem Effekt

Durch professionelles Compromise Recovery muss nicht die gesamte Infrastruktur neu aufgesetzt werden. Das macht Unternehmen nach Angriffen schneller wieder einsatzfähig. Eine deutlich verbesserte Admin-Umgebung und neue Sicherheitsprozesse sorgen zudem nachhaltig für mehr Sicherheit. Die Vorteile:

- Rasche Rückgewinnung der Kontrolle über die eigenen Systeme

- Geschärfte Risikowahrnehmung für frühzeitige Abwehr von Angriffen

- Effektive Kontrollen und Absicherung hoch privilegierter Identitäten zur Vermeidung weiterer erfolgreicher Attacken

Das Thema Cyberkriminalität und Cyberspionage ist so aktuell wie nie. Auch unter guten Voraussetzungen kann es immer zu einem erfolgreichen Angriff kommen. Skaylink gilt als Teilnehmer der Allianz für Cyber-Sicherheit und Mitglied der Microsoft Intelligent Security Association als anerkannter Experte auf diesem Gebiet. Wir sind sowohl für AWS Security Services als auch für Microsoft Identity & Access Management und Threat Protection zertifiziert. Compromise Recovery gehört für unsere Spezialist*innen zum Alltag. Sie sind akut betroffen und brauchen dringend Hilfe? Oder möchten Sie Ihre Systeme präventiv auf den neuesten Stand bringen? Wir sind für Sie da! Melden Sie sich einfach bei uns.

Checkliste: Die wichtigsten Schritte bei einer Cyberattacke

- Haben Sie in Ihrer Organisation das nötige Wissen zur Analyse bzw. Wiederherstellung? Holen Sie sich ggf. bereits in der Anfangsphase des Angriffs Unterstützung von Expert*innen für Threat Intelligence oder Anbietern von Schadsoftware-Analysen! Wenden Sie sich zudem an die zuständigen Strafverfolgungsbehörden.

- Überprüfen Sie Ihre Systeme, um zu erkennen, wo die Angreifer*innen überall sitzen.

- Stellen Sie zuerst unternehmenskritische Systeme wieder her. Stellen Sie unbedingt sicher, dass Sie auch Ihre Back-ups auf Korrumpierung untersuchen, bevor sie zur Wiederherstellung genutzt werden.

- Sobald die geschäftskritischen Systeme wieder in Betrieb sind, stellen Sie die anderen Systeme wieder her. Spezialist*innen für Compromise Recovery können Sie bei einer sinnvollen Priorisierung unterstützen.

- Bringen Sie Ihre Sicherheitsstandards auf aktuellen Stand und denken Sie daran, die Nutzer*innen entsprechend schulen zu lassen, um neue Angriffe zu vermeiden.