Wann SOCs und Sicherheitsbeauftragte besonders aufmerksam sein sollten

Angriffe auf die IT-Infrastruktur von Unternehmen und Organisationen werden immer komplexer und durchdachter. Eine einfache Firewall? Das reichte in den 80ern vielleicht noch. Heute braucht es ein Zusammenspiel aus Sicherheitslösungen und dem menschlichen Blick, um Attacken frühzeitig zu erkennen und abzuwehren. Das Cyber Security Center (CSC) von Skaylink analysiert jeden Tag große Mengen von Vorgängen und Verdachtsfällen, um Kunden vor Datenverlusten und Erpressung zu schützen. Diese fünf Szenarien sind dabei besonders typisch für Angriffe:

1. Accounts werden in schneller Folge erstellt und gelöscht

Ein potenzieller Angreifer kann seine Anwesenheit über Identitätsdiebstahl verschleiern. Er verursacht dadurch nur schwer erkennbare Verhaltensmuster, die eine Detektion erschweren.

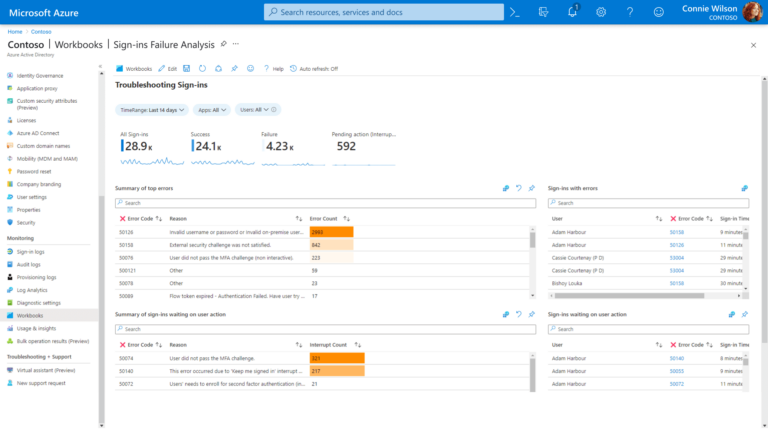

Um gewöhnliches von ungewöhnlichem Verhalten, oder sogar schadhaften Verhalten zu differenzieren, werden Verhaltensmuster erstellt. Das Erstellen und Löschen von Accounts generiert ein so genanntes Event. Diese Events werden mit Hilfe von Schwellwerten überwacht und miteinander verglichen. KI-gestützte Lösungen, wie Azure Active Directory, sind besonders hilfreich beim Erstellen von vordefinierten Schwellwerten. Werden verhältnismäßig viele Events innerhalb einer kurzen Zeitspanne generiert, so lässt dies auf ein Verhalten schließen, welches ungewöhnlich und vermutlich ungewünscht ist. In diesem Fall wird ein Alarm ausgelöst. Die Skaylink-Expert*innen können hier eingreifen, um das Problem zu lösen oder geben eine konkrete Empfehlung ab, die bei der Lösung des Problems weiterhelfen kann.

2. Ungewöhnlich hoher Datenverkehr

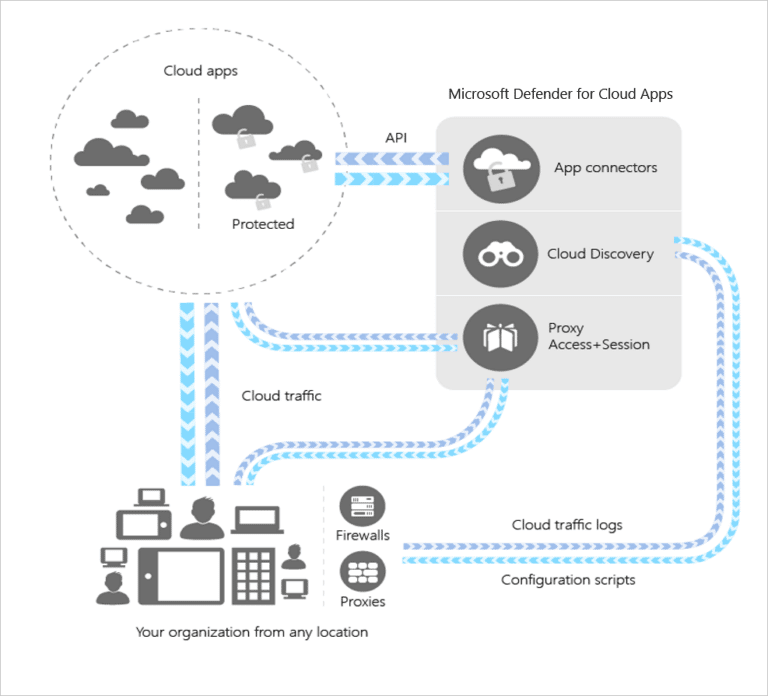

Ein ungewöhnlich hohes Aufkommen an Datenvolumen, etwa nach dem Installieren einer neuen App, kann auf einen Angriffsversuch hindeuten. Auch hier erfassen unsere Lösungen, die teils mit KI arbeiten – wie Microsoft Defender for Cloud Apps – Schwellenwerte. Sollte das „Grundrauschen“, also der normale Durchsatz an Datenverkehr ad hoc ansteigen, wird ein Alarm ausgelöst. Das ungewöhnliche und atypische Verhalten wird erkannt und beseitigt. Unser Security-Team wird der Ursache auf den Grund gehen.

3. Ungewöhnliche Ortswechsel

Melden sich Nutzer*innen in schneller zeitlicher Folge an unterschiedlichen Standorten an, kann sich dahinter ein Angreifer verbergen, der seine Spur verwischen will. Der Maschine Learning-Algorithmus in Azure AD erkennt diese verdächtigen „Location“-Sprünge, auch über VPN-Verbindungen und aus Ländern, die ungewöhnlich erscheinen. Der Algorithmus lernt bei jedem neuen User innerhalb kürzester Zeit das Anmeldeverhalten kennen und entwirft darauf basierend ein Verhaltensmuster. In einer Anlernphase werden typische Ereignisse identifiziert: Hierzu gehören regelmäßig genutzte VPN´s von Service Accounts oder bekannte Standorte von Niederlassungen. Diese bekannten Ereignisse werden dann aus dem Bericht herausgefiltert. Das System registriert, wenn einer der Orte für den User untypisch ist oder wenn der Zeitraum zwischen den Sign-ins für einen einzigen User physikalisch nicht möglich ist. Löst der Algorithmus eine Warnung aus, überprüft das CSC den Vorfall und handelt im Sinne des betroffenen Kunden.

4. Ungewöhnliche Anmeldeeigenschaften

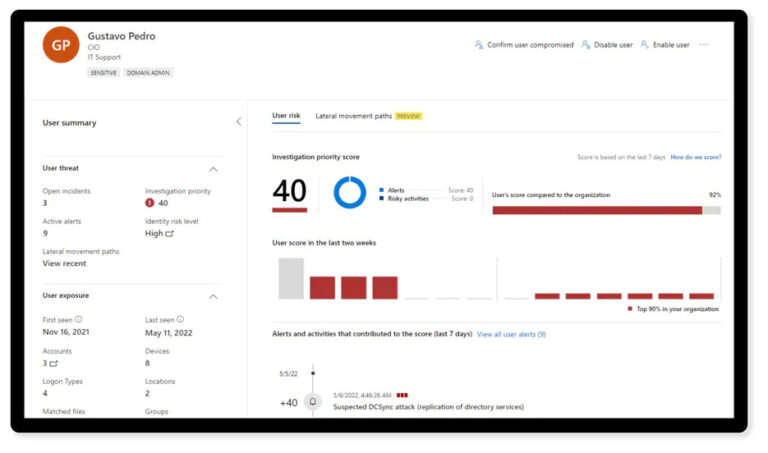

Jeder Nutzer und jede Nutzerin hat eine Art „Fingerabdruck“ in der IT, bestehend aus Eigenschaften wie IP, ASN, Standort, Gerät, Browser und Mandanten-IP-Subnetz. Ändern sich plötzlich eine oder mehrere dieser Eigenschaften bei einer Anmeldung, erkennen Lösungen wie Microsoft Defender for Identity dies und geben eine Risikowarnung an das CSC. Verdächtige Sign-ins werden dabei sowohl bei interaktiven als auch bei nicht-interaktiven Anmeldungen erkannt.

Für neu angelegte User braucht das System zunächst eine Lernphase, um die typischen Anmeldeeigenschaften zu erkennen und zu speichern. Selbst User, die längere Zeit inaktiv waren, können wieder in diesen „Lernmodus“ wechseln. Ein Erkennen von Verdachtsfällen ist auch für die Standardauthentifizierung möglich. Ein Umstieg auf eine moderne Authentifizierung ist empfehlenswert.

Eine intelligente Device- und Endpoint-Politik kann hier präventiv entgegenwirken. Ungenutzte und alte Devices sollten dazu regelmäßig aus dem System entfernt werden. Die CSC-Expert*innen empfehlen einen kleinen Asset Management-Check alle sechs bis neun Monate: Reagiert ein angepingtes Gerät dabei nicht, sollte es aus der Liste der Managed Devices entfernt werden.

5. Ungewöhnliche Dateiaktivität durch externe User

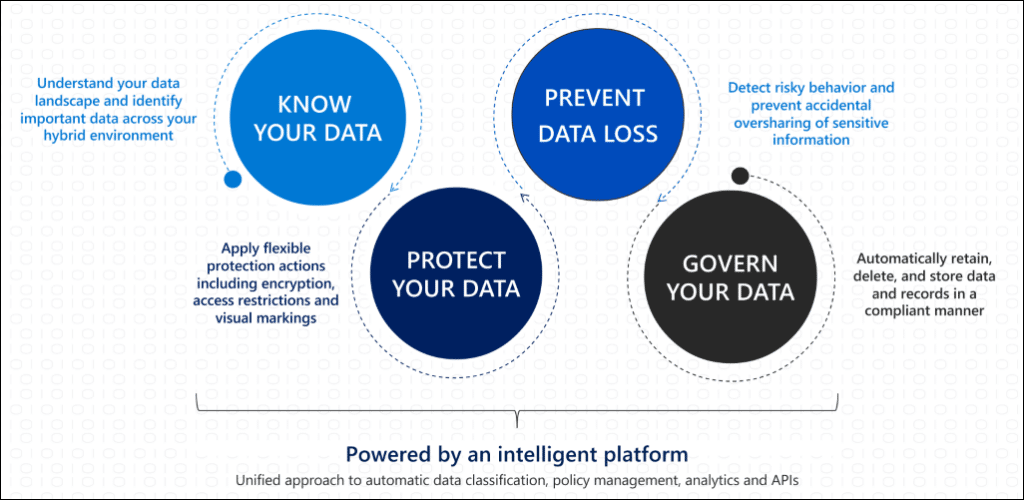

Ein externer User speichert, versendet, löscht oder öffnet in kurzer Zeit ungewöhnlich viel Office-Dateien wie Excel, SharePoint, OneDrive usw. Dahinter kann der Versuch stecken, Daten abzugreifen. Das System erkennt solche ungewöhnlichen Datentransfers und meldet sie dem CSC mit einer hohen Sicherheitswarnung. Hierfür dienen Lösungen wie etwa Microsoft Defender for Office 365.

Security Operations Center (SOCs) und Security-Admins sollten in der Lage sein, solche Vorgänge zu erfassen, um mögliche Angriffe frühzeitig zu bemerken. Als von Microsoft zertifizierter Security-Partner und Mitglied der Microsoft Intelligent Security Assoziation bietet Skaylink hier tiefe Expertise. Das Cyber Security Center (CSC) übernimmt auf Wunsch auch gern das gesamte Sicherheitsmanagement für Kunden. Melden Sie sich jetzt bei uns und lassen Sie sich beraten!