Das Shared Responsibility Model, das Modell der geteilten Verantwortung, ist eine wichtige Basis für jedes Cloud-Security-Konzept. Bei mangelnder Sorgfalt kann es beim Thema Sicherheit schnell zu Problemen kommen. Das Shared Responsibility Model wurde daher gezielt von Public-Cloud-Anbietern entwickelt, um die Verantwortlichkeiten in diesem Bereich zu klären. Doch was genau steckt dahinter?

Was ist das Shared Responsibility Model?

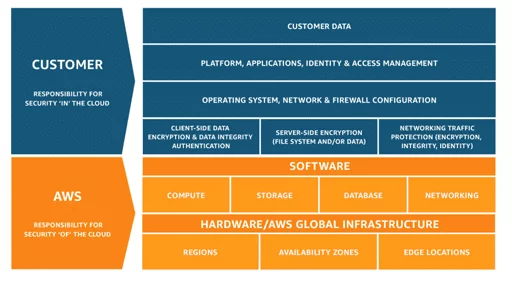

Das Shared Responsibility Model steht für eine geteilte Verantwortung in den beiden Bereichen: „Sicherheit der Cloud“ und „Sicherheit in der Cloud“.

Genauer gesagt bedeutet das, dass AWS für den Schutz der physischen Infrastruktur verantwortlich ist und damit für die Sicherheit der Cloud. Die Sicherheit in der Cloud übernimmt man als AWS-Kunde entweder selbst oder lagert dies aus an einen Managed Service Provider wie Skaylink. Dies betrifft Unternehmen, welche AWS im IaaS-Modell (Infrastructure-as-a-Service) einsetzen.

Die geteilte Verantwortung im Detail

Die folgende Darstellung veranschaulicht das Shared Responsibility Model:

Wie in der Grafik ersichtlich, ist AWS für die Sicherheit der globalen Infrastruktur verantwortlich. Die ist im Wesentlichen die Infrastruktur aus Rechenzentren, in denen alle AWS-Services ausgeführt werden. Für die physische Sicherheit dieser Rechenzentren ist allein AWS zuständig. Zu den Sicherheitsmaßnahmen in diesem Bereich zählen beispielsweise die kontinuierliche Schulung und sicherheitstechnische Sensibilisierung der Mitarbeiter, die Implementierung von Schutzmaßnahmen gegen Umwelt- und Wetterschäden oder stetige Überwachung des Rechenzentrums.

Desweiteren ist AWS für die Sicherheit der Basisressourcen zuständig, welche in die Bereiche Compute, Storage, Database und Networking gruppiert werden. AWS ist also dafür verantwortlich, die Verfügbarkeit der physischen Hardware sicherzustellen, sowie die zugrundeliegende Infrastruktur, die es den Kunden ermöglicht, die AWS-Services sicher zu nutzen. Auditoren von Drittanbietern testen und überprüfen die Effektivität der Sicherheitsmaßnahmen von AWS im Rahmen der AWS-Compliance-Programme regelmäßig.

Werfen wir nun einen Blick auf die Bereiche, für die AWS-Kunden verantwortlich sind:

- Kundendaten – AWS-Kunden sind für die Sicherheit der Daten verantwortlich, welche sie in die AWS-Infrastruktur importieren oder dort anlegen. Das bedeutet, dass man sich auch über ein Sicherheitskonzept für “Data-at-Rest and -in-Transit” Gedanken machen muss. AWS bietet in diesem Bereich verschiedene Services wie z.B. AWS Key Management Service (KMS).

- Applikation – Jede Applikation, die innerhalb der AWS-Infrastruktur genutzt wird, muss von den Kunden sicher konfiguriert werden. Auch Security Patches für die Applikation müssen vom Kunden eingespielt werden.

- Operating System & Firewall – Kunden sind für die Sicherheit des genutzten Betriebssystems und das Patchen desselben verantwortlich. Ebenso müssen die Virtual Private Cloud (VPC) und die Netzwerkeinstellungen (einschließlich Firewall-Einstellungen) mit Sorgfalt konfiguriert werden.

- Encryption – Verschlüsselung der genutzten AWS-Komponenten ist ein wichtiger Sicherheitsmechanismus, aber auch diese Einstellungen werden nicht von AWS, sondern vom Kunden vorgenommen.

- Network Traffic Protection – AWS stellt kostenfreie SSL-Zertifikate zur Verschlüsselung zur Verfügung, aber auch die Einrichtung dieser Zertifikate liegt beim Kunden.

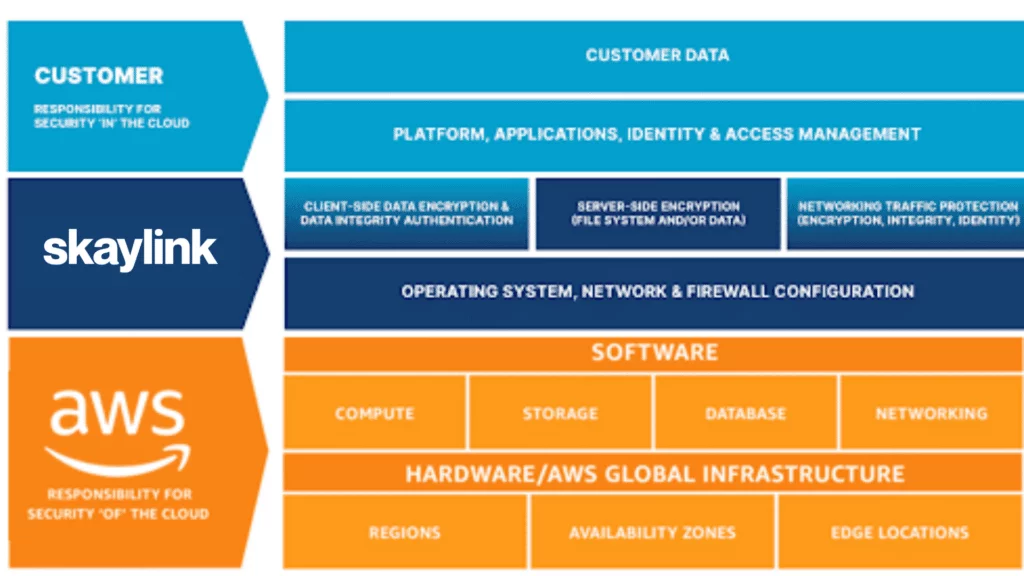

Die Verantwortung mit einem Managed Service Provider teilen

Da es oft mit personellen, finanziellen und zeitlichen Ressourcen verbunden ist, AWS Know-how im eigenen Unternehmen aufzubauen, kann man auf Managed Service Provider (MSP) wie Skaylink zurückgreifen. Da ein MSP eine weitere Rolle im Shared Responsibility Model einnimmt, verändern sich die Verantwortlichkeiten in diesem Szenario noch einmal. Ein MSP übernimmt üblicherweise die folgenden Bereiche:

- Operating System & Firewall

- Encryption

- Network Traffic Protection

Beim Kunden verbleibt die Verantwortung für:

- Kundendaten

- Applikation

Für einen optimalen Schutz der Cloud-Umgebung setzen wir bei Skaylink auf unsere bewährten Security Best Practices. Diese umfassen z.B. Backups, AWS Shield, Multi-Faktor-Authentifizierung, AWS WAF u. v. m.

Fazit

Für die Nutzung der AWS-Cloud sollten sich Unternehmen einen kompetenten Partner zur Seite stellen, der die notwendigen Erfahrungen mitbringt. Das Wissen inhouse aufzubauen ist mit Kosten und Zeit verbunden, welche den Schritt Richtung Cloud verzögern können.